Eines vorweg, es gibt genug Lösungen und Möglichkeiten beim IT-Systemschutz, damit jede Firma vor Angriffen von außen, bei internen Prozessen und auch vor dem Gesetz sicher ist. Gleichzeitig eröffnen die richtigen Systeme auch neue Arbeitswelten und unterstützen die schnelle und effiziente Organisation der Unternehmen.

Gesetzliche Pflichten

Die GobD (Grundsätze zur ordnungsgemäßen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form sowie zum Datenzugriff), die DSGVO (Datenschutz-Grundverordnung) und das IT-Sicherheitsgesetz der Bundesregierung empfehlen Maßnahmen zur IT-Sicherheit - zum Teil werden sie aber auch zwingend vorgeschrieben.

Es geht dabei um die Bereiche:

- Datensicherung,

- Firewall und Antiviren-Software,

- E-Mail Archivierung,

- Betriebssysteme,

- Personendaten.

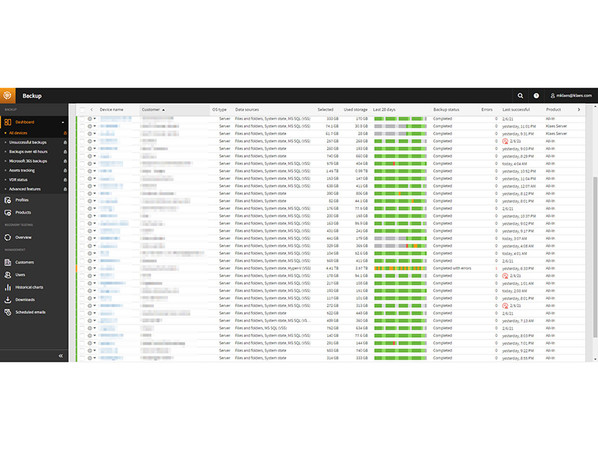

Datensicherung

Online Backups sind dreifach sicher – die Daten sind außer Haus, nicht überschreibbar, und der Prozess wird konsequent eingehalten. Foto: © Klaes

Online Backups sind dreifach sicher – die Daten sind außer Haus, nicht überschreibbar, und der Prozess wird konsequent eingehalten. Foto: © KlaesBei der Datensicherung gibt es zwei wichtige Aspekte, von denen einer sehr gerne „verdrängt“ wird. Natürlich müssen die Daten im Notfall erst mal „da“ sein, aber dann kommt die viel wichtigere Frage: Wie schnell sind die Daten wieder einsatzfähig? Hier sind herkömmliche Sicherungssysteme gegenüber Cloud-Backups klar im Nachteil.

Selbst wenn das verwendete Medium sauber lesbar ist, weil zum Beispiel genug Bänder im Wechsel verwendet wurden, geht die Bereitstellung einer Arbeitsumgebung per Cloud wesentlich schneller. Und das Thema „Sicherung außer Haus bringen“ läuft von selbst. Ein Cloud-Server erfüllt diese Anforderungen natürlich auch – und eröffnet gleichzeitig sehr einfach das mobile und dezentrale Arbeiten.

So geht Cloud Backup

- Bei sehr großen Datenmengen wird die Initial- Sicherung per verschlüsselter Festplatte zum Rechenzentrum geschickt, ansonsten direkt über die „Leitung“.

- Dann schicken die Server des Unternehmens jede Nacht die Änderungsdaten verschlüsselt und komprimiert über eine gesicherte Internetverbindung in die Cloud.

- Im Notfall (Brand, Diebstahl) können die Daten – bzw. der komplette Server innerhalb von wenigen Stunden online zur Verfügung gestellt werden.

- Wegen der DSGVO müssen die Daten in europäischen Rechenzentren gespeichert werden, ohne dass Drittländer Zugriff erhalten.

- Die gesicherten Daten sind doppelt sicher gegenüber Verschlüsselungstrojanern oder sonstiger Schadsoftware. Die Cloud Speicher hängen nicht als „Laufwerk“ am Firmennetz, sondern die Datenübertragung läuft binär über die Backupsoftware. Außerdem wird ähnlich wie mit WORM Speichern (Write Once – Read Many) gearbeitet, weshalb die Daten nicht mit einer Verschlüsselung überschrieben werden können.

- Auch PC- oder Laptopdaten können gesichert werden und sind deshalb sicher bei Verlust oder Diebstahl.

- Es entfallen sämtliche Kosten für Backup- Medien (Festplatten, NAS, Bänder etc.), die Backup-Software und die erforderliche Arbeitszeit.

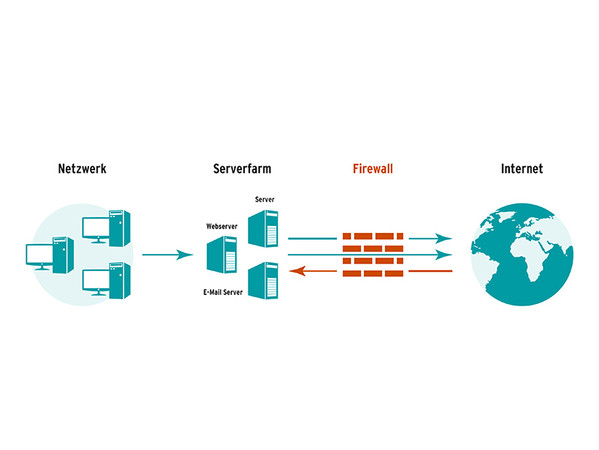

Firewall und Antiviren-Software

Eigentlich das Gegenteil einer Wand – eine aktiv betreute Firewall sorgt für den besten Schutz gegen die Gefahren aus dem Web. Foto: © Klaes

Eigentlich das Gegenteil einer Wand – eine aktiv betreute Firewall sorgt für den besten Schutz gegen die Gefahren aus dem Web. Foto: © KlaesDiese beiden Komponenten sollen die Schnittstelle zum Web möglichst sicher machen, aber das Tagesgeschäft nicht bremsen. Die gerne verwendeten „All-in-One-Router“ erfüllen grundsätzlich nicht die Anforderungen der DSGVO, und passive Systeme sind oft zu langsam, um gegen die Gefahren durch Viren, Spyware oder Malware zu schützen. Managed Firewalls und Antiviren-Software werden aktiv mit den aktuellsten Gefahren- Informationen versorgt und sind deshalb die sicherste Lösung.

Der größte Unsicherheitsfaktor ist dann aber der Mensch. 96 Prozent der Angriffe kommen über Mails, und selbst die beste Technik kann nicht alle abfangen. Deshalb ist die Förderung der Achtsamkeit (Awareness) auch eine DSGVO Pflicht, denn ein Klick kann schon einer zu viel sein.

So geht Managed Firewall und Antiviren-Software

- Rund um die Uhr wird das System mit Updates versorgt und auf Bedrohungen überwacht.

- Neben Dateiprüfungen werden auch der E-Mail-Verkehr und Webseitenaufrufe auf Bedrohungen geprüft.

- Jeden Tag entstehen etwa 35.000 neue Virensignaturen, und der Push-Service minimiert das Zeitfenster von der Erkennung bis zum Schutz auf ca. drei Sekunden.

- Botnets (Schadprogramme) werden sicher erkannt und isoliert, weil „unnötiger“ Traffic auffällt.

- Der Spamfilter nutzt kollektive Bedrohungsanalysen von mehreren Millionen Domänen und wird dynamisch auf die individuelle Web-Nutzung angepasst.

So geht Awareness Ausbildung

- Firmenspezifische Phishing Kampagnen mit „Fake Spam-Mails“ definieren die Ausgangslage.

- Präsenzschulungen und Web-Seminare vermitteln das erforderliche Wissen – auch für mobiles Arbeiten bzw. das Homeoffice.

- e-Learning-Kurse sorgen für kontinuierliche Auffrischung und vereinfachen die jährliche Unterweisung, um die DSGVO-Pflicht zu erfüllen.

E-Mail-Archivierung

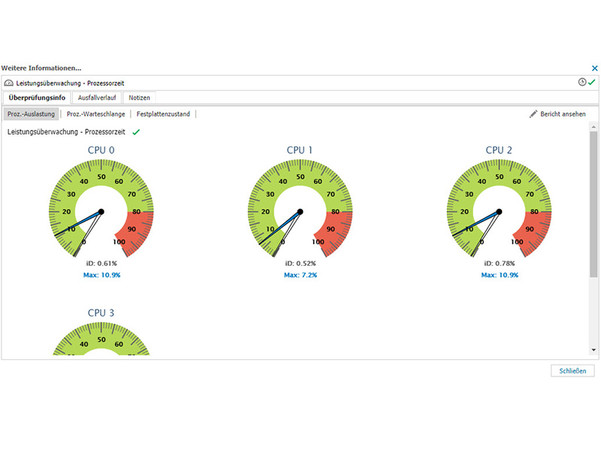

Die Prozessoren werden ständig überwacht - damit es nicht heiß hergeht, wenn es hoch hergeht. Foto: © Klaes

Die Prozessoren werden ständig überwacht - damit es nicht heiß hergeht, wenn es hoch hergeht. Foto: © KlaesDie schlechte Nachricht zuerst – Outlook- Verzeichnisse sind für die Archivierung NICHT erlaubt. Aber alle Mails mit dem Status eines „Geschäftsbriefs“ müssen GobD und DSGVO konform archiviert werden, und zwar in einem gleichen oder besseren Format, und „besser“ heißt hier „maschinenlesbarer“.

Die Mail ausdrucken und abheften ist also nicht möglich. Das wird übrigens auch von Steuer- und Wirtschaftsprüfern vermehrt kontrolliert bzw. eingefordert, weil sie keine Papierberge mehr durchsuchen möchten.

So geht E-Mail-Archivierung

- Mit einer reinen Archivierungslösung und einem Hardwarebaustein – oder sinnvoller

- mit einem Cloud-Service. Dabei werden diese Lösungen in den gesamten Mailstrom der Firma eingeklinkt, und sie archivieren die Mails vollautomatisch entsprechend der gesetzlichen Anforderungen. Gleichzeitig werden die Mails und die enthaltenen Anhänge so aufbereitet, dass alle Anwender – entsprechend ihrer Rechte – darauf zugreifen können. Das heißt, auch das leidige Thema „Wer hat die Mail von dem Kunden X bekommen?“ ist damit erledigt.

- Mit einem leistungsfähigen Dokumentenmanagementsystem (DMS) ist die richtige Archivierung von Mails ebenfalls möglich. Neben den oben genannten Vorteilen können hier die Mails auch noch in Workflows eingebunden werden.

Betriebssysteme

Aktuelle Betriebssysteme sind nicht nur „nice to have“, sondern eine Pflicht. Laut der DSGVO-Richtlinien müssen alle Sicherheitsupdates installiert werden, um dem Verlust von personenbezogenen Daten durch Schadsoftware vorzubeugen. Dazu kommen dann noch die Updates der benutzten Softwarelösungen, und schon ist es so viel Aufwand, dass es gerne mal zu Update- Staus kommt.

Ein professionelles Patch Management sorgt für ein Ende der nervigen Updatemeldungen und gleichzeitig für mehr Sicherheit und Stabilität im IT-System.

So geht Patch Management

- Alle wichtigen Sicherheits- und Funktionsupdates für Windows Betriebssysteme und die Standardanwendungen werden zeitlich gesteuert eingespielt und sofort auf einwandfreie Funktion überprüft.

- Alle Updates werden nicht sofort nach der Veröffentlichung installiert, sondern nach einer Sicherheitsfrist von mehreren Tagen. So wird vermieden, dass falsche oder fehlerhafte Updates gefahren werden, die evtl. zeitaufwändig wieder rückgängig gemacht werden müssen.

- Updates werden nicht während der Arbeitszeit installiert, sondern am Wochenende oder nachts mit anschließendem Neustart. Außerdem werden die Systeme regelmäßig neu gestartet, um die Arbeitsspeicher und Prozesse zu bereinigen.

- Ausfallzeiten durch „sofort“ erforderliche Updates werden vermieden. Oft werden bei manueller Installation die anstehenden Updates nicht regelmäßig installiert, da die Zeit fehlt oder ein Neustart gerade „unpassend“ ist. Wenn dann zum Beispiel wegen einer wichtigen Anwendung ein Update unbedingt erforderlich ist, blockiert die Auflösung des Update-Staus den Server für mehrere Stunden.

Personendaten

Die Horst Klaes GmbH und Co. KG in Bad Neuenahr-Ahrweiler ist nicht nur ein führende Anbieter von Innovativen Softwarelösungen für die Fenster-, Türen-, Fassaden- und Wintergartenbranche, das Unternehmen bietet als Servicepartner auch ein komplettes Schutzpaket für Betriebsdaten. Foto: © Klaes

Die Horst Klaes GmbH und Co. KG in Bad Neuenahr-Ahrweiler ist nicht nur ein führende Anbieter von Innovativen Softwarelösungen für die Fenster-, Türen-, Fassaden- und Wintergartenbranche, das Unternehmen bietet als Servicepartner auch ein komplettes Schutzpaket für Betriebsdaten. Foto: © KlaesIm Firmennetz ist der Schutz von Personendaten meistens gewährleistet. Dafür sind die „Tore“ auf mobilen Endgeräten sehr häufig komplett offen. Geschäftlich genutzte Smartphones und Tablets unterliegen aber den gleichen gesetzlichen Anforderungen wie das Firmennetz. Die Nutzer müssen dafür sorgen, dass Personendaten von Kunden und anderen Geschäftspartnern nicht in „falsche Hände“ geraten.

Deshalb sind alle Apps (z.B. Whats- App), die Zugriff auf die Kontaktdaten haben und die Daten außerhalb von Deutschland speichern, nicht zulässig. Oder man schützt die Daten mit einem Security-Container.

So geht Mobile Security

- Die Personendaten werden im Arbeitsbereich gehalten und gegenüber den Apps im persönlichen Bereich abgeschottet.

- Es kann genau definiert werden, welche- Apps im Arbeitsbereich verwendet werden dürfen.

- Der komplette Datenverkehr wird verschlüsselt zu deutschen Rechenzentren umgeleitet und dort durch Cloud-Firewalls überwacht. Durch diese Verschlüsselung sind die Daten auch in öffentlichen WLANs geschützt.

- Wenn ein Gerät verloren geht oder gestohlen wird, kann es über eine Webanwendung gesperrt oder komplett gelöscht werden, um einen Datenmissbrauch zu vermeiden.

Neben den Pflichtthemen gibt es aber auch „freiwillige“ Möglichkeiten, das eigene ITSystem nachhaltig fit zu halten: Monitoring und Fernwartung. Dieses Outsourcing der ständig erforderlichen Systempflege sorgt für eine enorme Vereinfachung im betrieblichen Ablauf und letztendlich auch für eine Reduzierung der Kosten.

So geht Monitoring und Fernwartung

- Die IT-Systeme werden über unterschiedliche Sonden in Echtzeit überwacht, wodurch Störungen erkannt werden, bevor sie zu Problemen führen. (z.B. die Prozessortemperatur oder das „Volllaufen“ von Festplatten). Dadurch kann rechtzeitig Abhilfe geschaffen werden.

- Mit einer speziellen Fernwartungssoftware kann bei Bedarf direkt auf die IT-Systeme zugegriffen werden. Ohne Anfahrtszeiten und -kosten werden innerhalb weniger Minuten die Probleme lokalisiert und Lösungen geschaffen.

- Stabilität und Verfügbarkeit werden gesteigert, die Ausfallzeiten auf ein Minimum reduziert, und alle User können effizient arbeiten.

- Die Personalkosten sinken, weil kein hausinterner Administrator gebraucht wird – bzw. dessen Aufgabenbereich kleiner ist.

Fazit

Man kann natürlich auch in Deckung gehen und hoffen, dass es einen nicht erwischt. Die möglichen Strafen bei Verstößen gegen die gesetzlichen Regelungen in diesem Bereich sind aber wohl zu groß für die meisten „Portokassen“. Letztendlich können sie aber mit einem kompetenten IT-Partner einfach vermieden werden. Man muss es nur angehen.

Von Markus Klaes

Der Autor ist Leiter Entwicklung und IT-Solutions bei der Horst Klaes GmbH & Co. KG sowie comTeam-Beirat und zertifizierter Sachverständiger für Systeme, Anwendungen, Small Business and Clients der Informationsverarbeitung.

Weitere Informationen: Den bebilderten Fachartikel als PDF-Datei herunterladen: Chancen, Gefahren und Herausforderungen der Digitalisierung

www.klaes.de

Kommentar schreiben